Configuration de 2 reseaux ethernet avec ligne de commande linux:

Administration de passerelle par default:

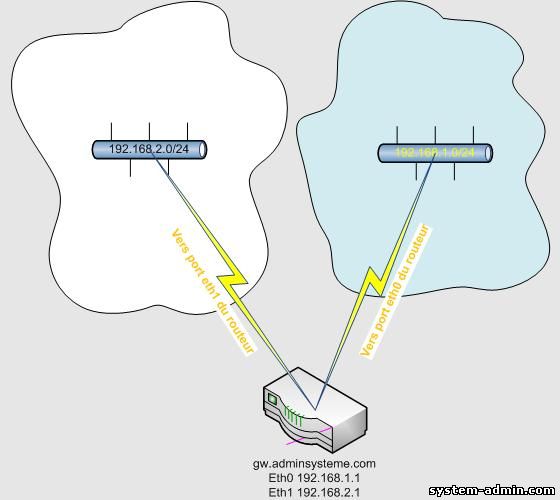

Dans notre exemple pratique de reseau reel, nous allons configurer les deux interfaces eth0 et eth1 du routeur de telle facon que nos deux reseaux reseau1 (192.168.1.0/24) et reseau2 (192.168.2.0/24) peuvent communiquer entre eux a travers gw.adminsysteme.com. Nous allons assumer que le routeur fonctionne sous le distributive Linux Red Hat.

Nous allons configurer les adresses des interfaces eth0 avec l IP 192.168.1.1 et eth1 avec l IP 192.168.2.1. Ensuite il faudra permettre le routage

entre les deux reseaux via la passerelle et configurer le routage bien sur. Enfin, nous allons executer une commande qui sert a monitorer nos reseaux et ecrire un script de scan qui scanne le reseau et donne la liste des hotes.

- Configurer les interfaces reseaux eth0 et eth1 comme indique sur le schema:

# ifconfig eth0 192.168.1.1 netmask 255.255.255.0 broadcast 192.168.1.255 up

# ifconfig eth1 192.168.2.1 netmask 255.255.255.0 broadcast 192.168.2.255 up

Une facon authentique et 'sympatique' de configuration du routeur sous Linux Red Hat consiste a editer le fichier de configuration de chaque interface. Le fichier se trouve sous /etc/sysconfig/network-scripts/ifcfg<nom de l interface>. nous allons l editer avec l editeur de texte gedit, alors on execute la commande suivante depuis le shell (terminal):

> sudo gedit /etc/sysconfig/network-scripts/ifcfg-eth0

Ca ouvre le fichier de configuration de l interface eth0 du routeur linux et nous devrons voir les lignes suivantes,

sinon les rediger a la main et sauvegarder le fichier.

DEVICE=eth0

ONBOOT=yes

IPADDR=192.168.1.1

NETMASK=255.255.255.0

NETWORK=192.168.1.0

BROADCAST=192.168.1.255

Il faut mentionner que le parametre

ONBOOT doit avoir la valeur

yes

sinon toute la configuration que nous avons effectue sera perdue lors du redemarrage du systeme.

Si le routeur est sous systeme Ubuntu Server, il nous faudre lancer la commande:

sudo /etc/init.d/networking restart

Maintenant nos cartes réseau du routeur sont configures pour avoir une adresse statique, une masque de reseau et une adresse de broadcast (pour interroger tous les hotes eventuels connectes au reseau). Pour qu une machine du réseau adminsysteme.com 192.168.1.0/24 (par exemple une machine d adresse 192.168.1.15) pourra communiquer avec une machine de adminsysteme1.com 192.168.2.0/24 (par exemple une machine d adresse IP 192.168.2.26) il faut permettre le routage entre les deux reseaux et configurer le routeur.

Pour permettre le routage il suffit de taper la commande suivante depuis le shell:

echo 1 > /proc/sys/net/ipv4/ip_forward

Ca consiste à assigner une valeur de '1' au fichier

ip_forward ce qui veut dire que

le routage est permit.

Pour visualiser seulement la configuration actuelle de l interface nous effectuons la commande cat au fichier /etc/sysconfig/network qui est le fichier de configuration principal du reseau.(on peut redemarrer la machine avant de consulter ce fichier pourn en etre sur que les changement sont pris en compte par Linux).

Depuis une machine du reseau1 par exemple machine avec adresse IP 10.1.1.16 on effectue la commande suivante pour voir si le routage est configuré correctement sinon nous devrons configurer chaque machine de notre reseau manuellement a utiliser 10.1.1.1 comme passerelle par defaut:

bash-2.05b# cat /etc/sysconfig/network

NETWORKING=yes

HOSTNAME=host1

GATEWAY=192.168.1.1

DNS1=10.x.x.x (a configurer apres)

DNS2=10.x.x.x

Quelques distributifs Linux utilisent ce script de démarrage pour bien assurer que la bonne configuration de routage sera chargée lors de chaque boot du systeme, alors si nécessaire on tape la commande suivante et s assure que YES existe et les adresses sont bonnes:

bash-2.05b# cat /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE=eth0

ONBOOT=yes

IPADDR=192.168.1.1

NETMASK=255.255.255.0

NETWORK=192.168.1.0

BROADCAST=192.168.1.255

Maintenant nous vérifions la configuration actuelle du routage

à l'aide de la commande route:

Nous commençons par à l'aide de la commande /sbin/route:

[me@host1 me]$ /sbin/route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.2.0 * 255.255.255.0 U 0 0 0 eth0

169.254.0.0 * 255.255.0.0 U 0 0 0 eth0

127.0.0.0 * 255.0.0.0 U 0 0 0 lo

default ns.adminsysteme.com. 0.0.0.0 UG 0 0 0 eth0

Ceci nous a permit de lire la table de routage.

Une autre maniere de configurer les machines du reseau1 a utiliser l eth0 du routeur comme passerelle par defaut on tape depuis la repertoire /sbin/

bash-2.05b# /sbin/route add 10.1.1.0 gw 10.1.1.1

Et puis on regarde la table à l aide de la commande

route sans arguments, nous trouverons que la route que nous venons d ajouter apparet comme nouvelle ligne dans le fichier.

Enfin, on supprime les route non nécessaires. Par exemple:

bash-2.05b# /sbin/route del 192.168.2.0

Proceder ainsi pour tous les routes non necessaires.

Autre commandes pour indiquer a l interface eth0 qu elle est sous le reseau1 avec la passerelle par defaut est 10.10.1.1:

eth0 net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

eth1 net 192.168.2.0 netmask 255.255.255.0 gw 192.168.2.1

Pour le distributif Red HAT, nous pouvons faire de sorte que cette configuration de routage sera chargee a chaque demarrage du systeme. Il suffit d'editer le fichier /etc/sysconfig/static-routes

Comme nous avons vu il y a plusieurs facons de configurer le reseau de telle facon que Linux fait le role de routeur qui fournit aux differents reseaux une passerelle par defaut pour leurs communications.

-

Creer une carte de deux réseaux: commande Net Mapping:

Maintenant nous voulons créer une carte des deux 2 réseaux, nous avons des instruments de gestion de réseau: commande nmap. Cette commande permet d afficher les ip des ordinateurs, les services en cours d'exécution, sur quel port et les roles de chaque host. La commande nmap s'execute avec les previleges du root/sudo

# sudo nmap -v -sS -O 192.168.1.2-254

# sudo nmap -v -sS -O 192.168.2.2-254

Exemples d'exécution de nmap:

[root@WebMedia linux]# nmap -v -sS -O 192.168.1.2-254

Starting nmap 3.48 ( http://www.insecure.org/nmap/ ) at 2011-09-23 17:24 ECT

Host 10.10.1.1 appears to be up ... good.

Initiating SYN Stealth Scan against 192.168.1.2 at 17:24

Adding open port 135/tcp

Adding open port 139/tcp

Adding open port 445/tcp

The SYN Stealth Scan took 0 seconds to scan 1657 ports.

For OSScan assuming that port 135 is open and port 1 is closed and neither are firewalled

Interesting ports on 192.168.2.84:

(The 1654 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

Device type: general purpose

Running: Microsoft Windows 95/98/ME|NT/2K/XP

OS details: Microsoft Windows Millennium Edition (Me), Windows 2000 Professional or Advanced Server, or Windows XP

TCP Sequence Prediction: Class=random positive increments

Difficulty=9641 (Worthy challenge)

IPID Sequence Generation: Incremental

Nmap run completed -- 14 IP address (1 host up) scanned in 2.391 seconds

- Script de scan du Réseau LAN

Enfin, nous allons ecrire un script qui permettra de vérifier chaque ordinateur (host) de notre réseau 192.168.1.x:

if [ "$(id -u)" != "0" ]; then

echo "This script needs root privileges, exiting..." 1>&2

exit 1

fi

domain='192.168.1';

#ping all subnet hosts /24

hosts=`fping -a -r1 -t500 -g $domain.0/24 2>/dev/null | cut -d '.' -f 4 | sort -n`

for host in $hosts;

do

name=`host $domain.$host | grep 'domain' | awk '{ print $NF }' | cut -d '.' -f 1,2,3`

echo "$domain.$host:$name";

online[`expr ${#online[@]} + 1`]=$host;

done

Pour scanner le réseau 10.2.2.x il suffit de rédiger ce script en remplaçant 192.168.1 dans le script par 192.168.2